Los linuxeros en nuestro afán por experimentar y curiosear con nuevas aplicaciones o sistemas, a veces nos olvidamos de los principal, de lo básico, programas contrastados y fáciles de utilizar que son los mejores en su campo, como es el caso de LUKS (Linux Unified Key Setup) una herramienta del que apenas he hablado en el blog a pesar de que la uso a diario y que es una especificación de cifrado de disco estándar en las distribuciones GNU/Linux, mejorando desarrollos previos como Cryptsetup.

Los linuxeros en nuestro afán por experimentar y curiosear con nuevas aplicaciones o sistemas, a veces nos olvidamos de los principal, de lo básico, programas contrastados y fáciles de utilizar que son los mejores en su campo, como es el caso de LUKS (Linux Unified Key Setup) una herramienta del que apenas he hablado en el blog a pesar de que la uso a diario y que es una especificación de cifrado de disco estándar en las distribuciones GNU/Linux, mejorando desarrollos previos como Cryptsetup.

Suele colaborar con el módulo del kernel dm-crypt, para ayudarnos a cifrar el disco entero durante el proceso de instalación (salvo alguna partición como /boot), pero también podemos utilizarlo para crear un pendrive cifrado en apenas unos segundos, utilizando la herramienta de Discos de GNOME.

Hay que advertir, que el proceso de cifrado eliminará cualquier tipo de archivo que tengáis en vuestro disco USB.

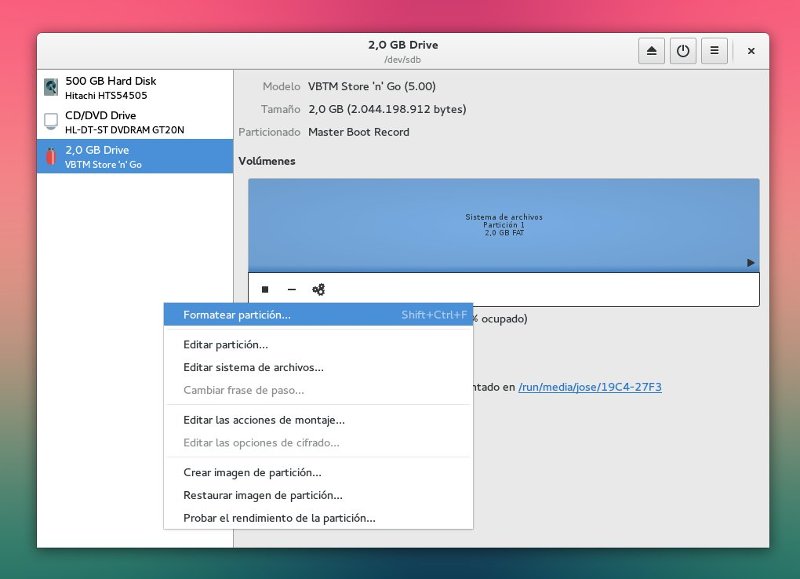

Para empezar conectamos la memoria USB, lanzamos Disks de GNOME, identificando el disco (generalmente dev/sdb o dev/sdc) y seleccionando en el icono de engranaje la opción «Formatear partición…»

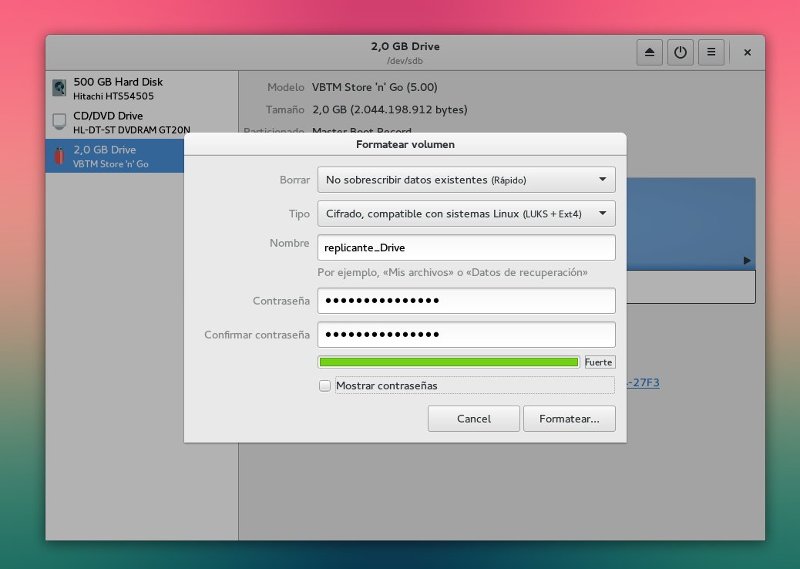

Si pulsamos en el desplegable vemos que tenemos la opción de «Cifrado compatible con sistemas Linux (LUKS + Ext4)» (si también usáis Windows, quizás deberías considerar otra opción mutiplataforma tipo Truecrypt o VeraCrypt,…afortunadamente ese no es mi caso 😉 )

Si pulsamos en el desplegable vemos que tenemos la opción de «Cifrado compatible con sistemas Linux (LUKS + Ext4)» (si también usáis Windows, quizás deberías considerar otra opción mutiplataforma tipo Truecrypt o VeraCrypt,…afortunadamente ese no es mi caso 😉 )

A continuación nos pide que elijamos un nombre para el dispositivo e introduzcamos la contraseña un par de veces

Hecho esto, si ahora volvemos a Disks vemos que nos aparece la partición cifrada con el nombre que la hayamos «bautizado», incluyendo la ruta del dispositivo (mapper)

Hecho esto, si ahora volvemos a Disks vemos que nos aparece la partición cifrada con el nombre que la hayamos «bautizado», incluyendo la ruta del dispositivo (mapper)

Ahora la próxima vez que conectemos la unidad USB, nos pedirá la contraseña para poder abrir el volumen,

Ahora la próxima vez que conectemos la unidad USB, nos pedirá la contraseña para poder abrir el volumen,

dándonos también la opción de recordarla para otras sesiones.

dándonos también la opción de recordarla para otras sesiones.

Si queremos obtener información sobre el cifrado podemos volver a GNOME Disks, copiando la ruta (mappername) que nos aparece en el apartado de dispositivo y lanzando una terminal:

sudo cryptsetup -v status [mappername]

En mi caso sería algo así:

jose@replicante:~> su Contraseña: replicante:/home/jose # cryptsetup -v status /dev/mapper/luks-12dddc6b-f5b0-4abc-a670-d0c345fd1b03 /dev/mapper/luks-12dddc6b-f5b0-4abc-a670-d0c345fd1b03 is active. type: LUKS1 cipher: aes-xts-plain64 keysize: 256 bits device: /dev/sdb1 offset: 4096 sectors size: 3986432 sectors mode: read/write Orden ejecutada correctamente.

Enjoy 🙂

Vía | Kasun’s Blog

Por fin hablas de Luks.. hace tiempo te pregunte que nivel de seguridad tenía comprado con truecrypt. Yo uso Luks en opensuse desde el gestor de particiones para cifrar mi directorio home, el disco duro portátil, el disco duro interno o un pendrive. Pero hay algo que no me gusta y es que cuando creas particiones ext tienes que darle permisos como sudo.. para cada usuario..?

Gracias por el aporte.

No obstante, si en alguna ocasión he formateado la memoria USB mediante Discos de Gnome, esta se me queda como inservible, pues cuando la introduzco en el ordenador no me la reconoce. Tengo que volver a formatearla mediante comandos de nuevo. La mejor opción para formatear la memoria flash la encuentro en SUSE con el programa USB formatter. Disculpas si me he apartado un poco del tema central.

Pues yo nunca he tenido ese problema y mira que llevo formateado memorias (cada vez que prueba una disco en modo live por ejemplo)

En mi caso lo que hago es formatear la unidad completa y despues crear una nueva partición Fat32 en el pendrive.

Saludos!

Una memoria flash, a mi modo de ver, aunque el ordenador la reconoce como un disco duro mas , no es mas que un dispositivo muy débil, es un harware que tiene poca importancia en el conjunto de lo que es el ordenador y es fácilmente vulnerable. De ahí que sea una herramienta poco configurable y sujeta a algún que otro fallo. Yo lo veo así, pero igual estoy comentando un disparate.

Hola,

llevo poco en linux, y aunque me salgo un poco del tema, está relacionado.

Estoy casi seguro que cifré con luks la partición del directorio home, pero ya no lo recuerdo. ¿Este mismo comando me valdría para comprobarlo?

Ni siquiera es necesario que abras las terminal, puedes ir a la herramienta de discos o a Gparted y ahí verás todas las particiones.

Si están cifradas ya te lo marca en el sistema de archivos.

Gracias!

Yo uso veracrypt. Me da más confianza que Luks. La otra vez leí que un brasileño cifró su disco duro con Truecrypt y la policía brasileña y el FBI no pudieron descifrarlo. Al morir Truecrypt, unos desarrolladores franceses mejoraron el algoritmo de Truecrypt y ahora lo conocemos como Veracrypt.

Un poco largo, pero ese es el motivo de usar veracrypt por sobre luks.

Pero se conoce algo con certeza sobre la seguridad de luks comparada con truecrypt??

He estado buscando una auditoría sobre luks, para hablar con algo de fundamento, pero no he encontrado ninguna…aunque para ser justo tampoco he leido que tenga vulnerabilidades importantes que se puedan explotar (aunque el tema de la particion /boot sin cifrar siempre es objeto de debate)

Seguiremos al tanto.. Gracias por oír mis plegarias.. yo lo uso porque es como un estándar, en cualquier distribución linux funciona una partición creada con luks.

Saluksdos! xD

En linux no uso cifrado en las particiones del disco duro del notebook (home, var, raíz) porque pierden rendimiento y además el amigo replicante ya explicó la supuesta vulnerabilidad de /boot. Si cifro las unidades externas (pendrive, disco duro) porque tengo entendido que luks sirve sólo para linux (aunque parece que vi una herramienta para windows, no tengo certeza) mientras que Veracrypt está para las 3 plataformas más usadas (win, mac y Linux).

La otra ventaja de Veracrypt es que para cifrar puedes usar archivos llaves (fotos, vídeos, archivos de textos,etc. Lo importante es que éstos no deben ser modificados) y si te averiguan el password aún no podrán descifrar porque deben ingresar los archivos llaves para descifrarlo totalmente. Puedes usar 0 a muchos archivos llaves (desconozco el límite pero uso 5).

Está claro que es ir más allá en la protección pero no me gusta depender tanto de un programa, en fin, sólo espero que luks esté a la altura..

Seria bueno saber como hacerlo desde la linea de comandos…

que distro utilizas?

Lo he intentado en una USB OTG tipo C y obtengo error. Aún creando una nueva tabla de partición con gparted, me vuelve a dar el mismo error «error sincronizando udisks-error-quark,0» ¿será tema del driver de este dispositivo por ser OTG?